Riziko, že počítač připojený k Internetu je napaden malwarem, nebude nikdy redukovatelný na nulu. Je to jen povaha softwaru, že dochází k chybám. Tam, kde existují chyby v návrhu softwaru, existují lidé, kteří tyto chyby využijí ve svůj prospěch.

Nejlepší uživatelé PC mohou doufat, že minimalizují šance na infekci a zmírní škodu, kterou může způsobit malware - ať už se chystá ukrást citlivá data uživatele nebo spustit stroj jako součást počítačového útoku na serverech tisíce kilometrů daleko.

Minulý týden byli uživatelé internetu zachyceni v crossfire online bitvy. Na jedné straně se stali spamátoři a další zločinec, kteří posílají malware prostřednictvím e-mailu. Na druhé straně byla společnost Spamhaus bojující proti spamu. Jak uvedl Don Reisinger minulou středu, několik evropských stránek zaznamenalo v důsledku útoku výrazné zpomalení, které mohlo zahrnovat také zločinecké gangy v Rusku a ve východní Evropě.

V pátek minulý pátek Declan McCullagh vysvětlil, že technologie, která tyto útoky potlačuje, je známa již více než deset let, ačkoli implementace technologie na celém internetu je obtížná a prakticky můžeme být nemožná.

Takže kde to nechá váš průměrný, každodenní uživatel internetu? Naše schopnost zabránit tomu, aby naše stroje byly zabaveny malwarem, budou vždy omezeny naší vrozenou náchylností. Jsme prostě příliš pravděpodobné, že bychom byli podvedeni k otevření souboru nebo webové stránky, kterou bychom neměli.

Rychlost infekce PC zůstává stabilní navzdory prevalence volného antivirového softwaru. Dokonce i ty nejlepší bezpečnostní programy nezaznamenají nějaký malware, protože výsledky testů podle AV Comparatives naznačují (PDF). Například při testování provedeném v srpnu 2011 byla aplikace Microsoft Security Essentials označena jako pokročilá (druhá nejvyšší skóre) s mírou detekce 92, 1 procent a "velmi málo" falešných pozitivních výsledků.

Vzhledem k tomu, že nikdy nedojde k vyloučení infekcí PC, nejlepší obrany proti botnům není u zdroje, ale spíše v místě vstupu do sítě ISP. V červenci loňského roku Internet Engineering Task Force vydala návrh doporučení pro odstranění botů v sítích ISP, který poukazuje na výzvy, které představuje detekce a odstranění bot.

Bohužel detekce a odstraňování botnetů není pro poskytovatele internetových služeb mnohem snadnější. Když poskytovatelé internetových služeb prohledávají počítače svých zákazníků, počítač může vnímat skenování jako útok a vygenerovat bezpečnostní upozornění. Mnoho lidí je znepokojeno důsledky soukromí ISP, které skenují obsah strojů svých zákazníků. Pak existuje základní neochota poskytovatelů internetových služeb sdílet data a obecně spolupracovat.

Většina doporučených sanací IETF se zaměřuje na vzdělávání uživatelů o tom, že je třeba skenovat počítače pro infekce a odstranit ty, které objevují. Zatímco většina virových infekcí zpřítomňuje jejich přítomnost tím, že zpomaluje systém a jinak způsobuje problémy, skrytá povaha mnoha robotů znamená, že uživatelé o nich vůbec neví. Pokud je bot navržen tak, aby neukradl údaje uživatele, ale pouze aby se účastnil útoku DDoS, mohou uživatelé pocit, že není třeba detekovat a odstranit bot.

Jedna z návrhů zprávy IETF spočívá v tom, že poskytovatelé internetových služeb sdílejí s třetími stranami, včetně soutěžitelů, "selektivní" údaje s cílem usnadnit analýzu provozu. V březnu loňského roku Rada pro komunikaci o bezpečnosti, spolehlivosti a interoperabilitě vydala svůj dobrovolný kodex chování pro poskytovatele internetových služeb (PDF). Kromě dobrovolnosti se tři ze čtyř doporučení v "ABC pro poskytovatele internetových služeb" spoléhají na koncové uživatele:

Vyučovat koncové uživatele hrozby, kterou představují botové, a akcí, které mohou koncoví uživatelé podniknout, aby zabránili infekci botů.Zjišťovat činnosti bot nebo získávat informace, včetně důvěryhodných třetích stran, o infekcích boty mezi jejich koncovým uživatelem;

Upozorňovat koncové uživatele na podezření na infekce botem nebo pomáhá koncovým uživatelům určit, zda jsou potenciálně infikováni boty; a

Poskytněte informace a zdroje, přímo nebo prostřednictvím odkazů na jiné zdroje, koncovým uživatelům, kteří jim pomohou při odstraňování botových infekcí.

Papír s názvem "Modelování politik internetového měřítka pro vyčištění malwaru" (PDF), napsaný Stephenem Hofmeyrem a dalšími od Lawrence Berkeley National Laboratory, naznačuje, že mít velké ISP spolupracující při analýze provozu v místech vstupu do jejich sítě je účinnější než detekce bot na strojích koncových uživatelů.

Ale to nás úplně nezbavuje. Pokud by každý počítač se systémem Windows byl jednou za měsíc naskenován pro malware, pro další útok DDoS by bylo k dispozici mnohem méně botů. Jelikož čtenáři CNET mají tendenci být více technicky zdatní než průměr, doporučuji počítačový program pro adopci: každý si prohlédne dva nebo tři počítače, o kterých se domnívá, že jejich majitelé (jako například příbuzní) pravidelně neupravují na bázi pro bono.

Zde jsou tři kroky, které můžete učinit, abyste minimalizovali možnost, že počítač se systémem Windows bude propracován do botnetové armády.

Nepoužívejte účet správce systému Windows

Převážná většina škodlivého softwaru je zaměřena na systémy Windows. Z velké části je to prostě kvůli číslům: existuje tolik dalších instalací systému Windows, než jakýkoli jiný operační systém, který využívá systém Windows maximalizuje efektivitu škodlivého softwaru.

Mnoho lidí nemá jinou možnost, než používat Windows, s největší pravděpodobností proto, že to vyžaduje jejich zaměstnavatel. Pro mnoho dalších je používání operačního systému jiného než Windows nepraktické. Jen velmi málo lidí však musí každodenně používat účet správce systému Windows. V posledních dvou letech jsem na svém každodenním počítači používal pouze standardní účet Windows s jednou nebo dvěma výjimkami.

Ve skutečnosti si často zapomínám, že účet neobsahuje oprávnění správce, dokud instalace nebo aktualizace softwaru nebudou vyžadovat zadání hesla správce. Použití standardního účtu neznamená, že je váš počítač malware-důkaz, ale to jistě přidává úroveň ochrany.

Nastavte automatický aktualizaci softwaru

Před mnoha lety odborníci radili uživatelům PC, aby počkali den nebo dva před aplikací záplat pro Windows, multimediální přehrávače a další aplikace, aby zajistily, že záplaty nezpůsobí více problémů, než zabránily. Riziko, které představuje neopravený software, je mnohem větší než potenciální závady vyplývající z aktualizace.

V květnu 2011 jsem porovnal tři volné skenery, které zaznamenávají zastaralý, nejistý software. Můj nejoblíbenější z těch tří v té době byl vlastní TechTracker společnosti CNET kvůli jeho jednoduchosti, ale nyní se spoléhám na Secunia Personal Software Inspector, který sleduje vaše předchozí aktualizace a poskytuje celkové skóre systému.

Výchozím nastavením v systému Windows Update je automatické stahování a instalace aktualizací. Ve výchozím nastavení jsou také vybrány možnosti přijímat doporučené aktualizace, stejně jako ty, které jsou označeny jako důležité, a automaticky aktualizovat ostatní produkty společnosti Microsoft.

Pro skenování systému použijte druhý anti-malware program

Vzhledem k tomu, že žádný bezpečnostní program nezjistí všechny potenciální hrozby, má smysl mít nainstalovaný druhý malware scanner pro příležitostné ruční kontrolu systému. Moje dva oblíbené manuální programy pro vyhledávání virů jsou Malwarebytes Anti-Malware a nástroj pro odstranění škodlivého softwaru společnosti Microsoft, oba jsou zdarma.

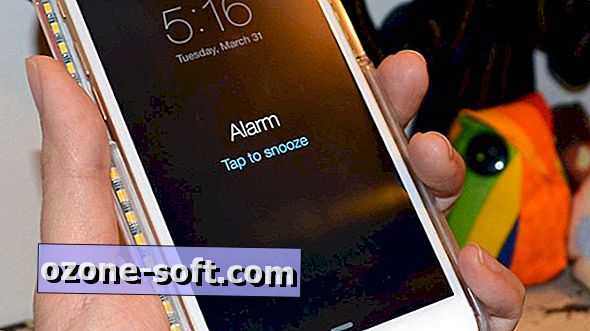

Nebyl jsem překvapen, když Malwarebytes našel tři instance viru PUP.FaceThemes v klíčích registru svého každodenního počítače Windows 7 (viz níže), ale nečekal jsem, že program zjistí čtyři různé viry ve starých systémových složkách systému Windows testovací systém s výchozí konfigurací Windows 7 Pro (jak je zobrazeno na obrazovce v horní části tohoto příspěvku).

Neočekávaným přínosem odstranění škodlivého softwaru bylo snížení doby zavádění pro systém Windows 7 z více než dvou minut na něco přes jednu minutu.

Nápověda pro provozovatele stránek, kteří jsou napadeni

DDoS útoky jsou motivovány především finančním ziskem, jako například minulý prosinec, který vyprázdnil účet online Bank of the West o výši 900 000 dolarů, jak uvedl Brian Krebs. Útoky mohou být také pokusem o přesnější pomstu, což mnozí analytici věří, že se podíleli na útoku DDoS minulého týdne proti společnosti Spamhaus.

Příbuzné příběhy

- Duchovní vtipy a tweet vedou k výstřelům, hrozbám, útokům DDoS

- Spory cyber spamu opravdu zpomalily internet?

- Anonymní petice USA vidí útoky DDoS jako právní protest

Íránská vláda byla obviněna z nedávné série útoků DDoS proti americkým bankám, jak reportoval New York Times v lednu. Stále více botnetů řídí politické aktivisté proti jejich opozici, jako je vlna hacktivistických útoků proti bankám, které hlásila Tracy Kittenová na stránkách BankInfoSecurity.com.

Zatímco rozsáhlé weby, jako jsou Google a Microsoft mají prostředky k absorbování útoků DDoS bez škytavku, jsou nezávislí provozovatelé stránek mnohem zranitelnější. Nadace Electronic Frontier Foundation nabízí průvodce malým majitelům stránek, který jim pomůže vyrovnat se s útoky DDoS a dalšími hrozbami. Program Keep Your Site Alive pokrývá aspekty, které je třeba vzít v úvahu při výběru webového hostitele, záložních alternativ a zrcadlení stránek.

Rostoucí dopad útoků DDoS je jedním z tém zpráv Globální hrozba pro zpravodajství z roku 2013, kterou vydala bezpečnostní firma Solutionary. Stahování sestavy vyžaduje registraci, ale pokud máte spěch, Bill Brenner nabízí přehled o zprávě o blogu Solent Hash.

Jak uvedl Brenner, dvěma trendy, které Solutionary identifikovaly, jsou, že malware je stále více obezřetný při vyhýbání se detekci, a Java je oblíbeným cílem malwaru využívat kitu a nahrazovat Adobe PDF v horní části seznamu.

Zranitelnost serveru DNS za útoky DDoS

Vrozená otevřenost internetu umožňuje útoky DDoS. Dodavatel softwaru DNS JH Software vysvětluje, jak nastavení rekurze DNS umožňuje potopu botnetových požadavků na swamp serveru DNS. Technologie CloudShield Technologies Patrick Lynch se zabývá problémem "otevřených řešičů" z pohledu organizace a ISP.

Paul Vixie se zabývá nebezpečím blokování DNS na webu Consortium internetových systémů. Vixie kontrastuje se zablokováním návrhu Secure DNS pro ověření pravosti nebo neověřenosti webu.

Nakonec, pokud máte dvě a půl hodiny zabít, podívejte se na zajímavou panelovou diskusi, která se konala v New Yorku v prosinci minulého roku nazvaná Zmírňující útoky DDoS: Nejlepší postupy pro vyvíjející se ohrožená krajina. Panel byl moderován ředitelem pro veřejný zájem Brian Cute a vedoucí pracovníci společnosti Verisign, Google a Symantec.

Byl jsem zasažen jedním opakujícím se tématem mezi účastníky panelu: potřebujeme vzdělávat koncové uživatele, ale opravdu to není jejich vina, a také ne zcela jejich problém. Pro mě to znělo víc než trochu jako poskytovatelé internetových služeb.

Zanechte Svůj Komentář