Dnešní dodavatel malwaru má malou podobnost s karikaturou mladistvých, která byla populární v minulých dnech.

V listopadu loňského roku operace Ghost Click od FBI vedla k zatčení šesti Estonců, kteří byli pověřeni šířením škodlivého softwaru DNSChanger, což tvrzení FBI umožnilo gangu ukrást 14 milionů dolarů manipulací se servery online inzerentů. Bohužel se odhaduje, že DNSChanger nakažil 100 milionů počítačů po celém světě a 500 000 v USA, z nichž mnohé ještě nebyly dezinfikovány.

Příbuzné příběhy

- Jak zabezpečit počítač v 10 jednoduchých krocích

- Jak zjistit, kdy jsou vaše soukromá data ztracena nebo ukradena

- Jak zjistit, kdo sleduje vaše webové aktivity

- Pouze vy můžete zabránit phishingovým útokům

- Jak zabránit stahování malwaru a adware

- Jak zabránit krádeži identity

CNET blogger Topher Kessler popisuje v blogu MacFixIt, jak funguje trojský kůň. Ano, počítače Mac jsou stejně náchylné k DNSChanger jako počítače: je to infiktor s rovnocennými příležitostmi.

Vypnutí podvodných serverů DNS zločinců by zanechalo lidi používající infikované počítače bez připojení k Internetu, takže FBI nechala dočasně legitimovat špatné servery. Servery byly zpočátku nastaveny tak, aby se staly offline 6. března, ale mnohé systémy nebyly dosud dezinfikovány.

Začátkem tohoto měsíce byl konečný termín pro vytažení zásuvky na serverech rozšířen na 9. července, jak vysvětlil Topher v příspěvku MacFixIt z března.

Dan Goodin v blogu společnosti Ars Technica vysvětluje, jak reagují poskytovatelé internetových služeb, aby zajistili, že jejich zákazníci neztratí svou internetovou službu. Ale poskytovatelé internetových služeb to nedokážou udělat sám - jak se říká (něco), je to virtuální vesnice.

Uvádění vyčleňujících malware z podnikání vyžaduje soustředěné úsilí

Realitou moderních počítačů je, že bezpečnost je podnikání každého uživatele. Stejně jako bychom chtěli, aby naši poskytovatelé internetových služeb a prodejci softwaru byli zodpovědní za to, aby naše soukromé informace a bankovní účty byly v bezpečí, neexistuje žádný způsob, jak zabránit počítačové kriminalitě z dálky, aniž by se vážně bránilo používání těchto zařízení.

Každý, kdo provozuje počítač připojený k Internetu, musí provést tato tři opatření: použijte firewall, vyhledejte malware a aktualizujte software zařízení. (Viz výše uvedené odkazy na článek, kde naleznete další informace o každém z těchto předmětů.) Když postupujete podle těchto tří kroků, chráníte víc než jen svůj vlastní počítač - pomáháte chránit všechny ostatní, protože infikované počítače jsou často zvyklí šíření virů, spamu a dalšího potenciálně škodlivého softwaru.

Potřebujete více důvodů k tomu, abyste udělali svou část? Návrh zákona, který byl nedávno zaveden v americkém senátu, by vyžadoval, aby ministerstvo vnitřní bezpečnosti ověřilo, že "kritická infrastruktura" je chráněna proti "kybernetickým útokům", jak minulý měsíc informovala společnost CNET Elinor Mills ve svém blogu InSecurity.

Cybersecurity Act z roku 2012 je kritizován obhájci ochrany soukromí, protože to může soukromým subjektům umožnit, aby slyšeli o komunikaci, kterou mluvčí elektronické hranice nadace citoval Elinor v následném InSecurity Complex pošty tvrzení představuje "bez záruky odposlouchávání".

Naopak, předseda Federální komise pro komunikace Julius Genachowski prosazuje dobrovolné standardy pro ISP, kteří spolupracují s vládními agenturami a bezpečnostními odborníky v boji proti počítačové kriminalitě, jak vysvětluje Marguerite Reardonová v příspěvku z minulého měsíce na blogu Politika a právo.

Je snadné pochopit, proč by poskytovatelé internetových služeb upřednostňovali dobrovolný přístup, avšak vzhledem k rychlému tempo technologických změn a snahám hlemýžďů vládních kroků může být neregulační přístup k zajištění internetového páteře v zájmu každého.

Může být internet vypnutý?

Existují někteří lidé, kteří tvrdí, že distribuovaná architektura internetu je nemožná. Nepotřebujete nadcházející 100leté výročí úmrtí Titanicu v severním Atlantiku, abyste si připomněli hloupost tvrzení o nezničitelnosti.

Skupina Anonymous očekává, že plánuje vypnout internet 31. března, aby protestovala proti zákonu o ochraně soukromí online. Dokonce ani bez přiblížení k dubnovému bláznovskému dni je obtížné tyto nároky hodně věřit.

Tento druh cyber-saber-rattling stojí za to zvážit z preventivní i akademické perspektivy. Co by trvalo, kdyby se internet zhroutil? Sean Gallagher z Ars Technica popisuje techniku zesílení DNS, o které Anonymous údajně pracuje.

Gallagherova pošta odkazuje na dokument (PDF), který byl představen na konferenci Security DefCon v roce 2006 výzkumným pracovníkem univerzity Baylor Randal Vaughn a bezpečnostním poradcem Gadi Evronem, který popisuje, jak zesílení DNS bylo použito při útoku na sítě ISP již v roce 2002.

Co můžete udělat, abyste zabránili narušení zabezpečení online

Čím více se spoléháme na internet, tím větší je potenciální škoda z kybernetických útoků. Stejně jako orgány činné v trestním řízení jsou závislé na spolupráci občanů a podniků, aby vykonávaly svou práci, potřebují naši pomoc také organizace odpovědné za zabezpečení internetu.

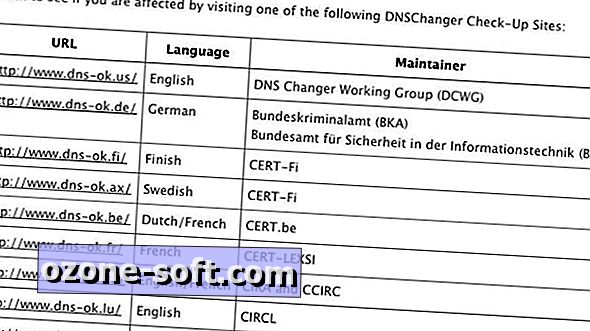

Chcete-li zjistit, zda je váš počítač infikován trojským koněm DNSChanger, vyhledejte stránku Vyčištění pracovní skupiny DNSChanger a vyberte jeden z uvedených odkazů. Pokud test indikuje, že je váš počítač napaden, postupujte podle jednoho z odkazů na stejné stránce pod tabulkou a stáhněte si bezplatný program, který odstraňuje chybu.

Alternativně nabízí společnost SecureMac bezplatný, vhodně pojmenovaný nástroj pro odstraňování DNSChanger pro Mac. Pokud dáváte přednost ručnímu přístupu, FBI poskytuje podrobné pokyny (PDF) k určení, zda počítač PC nebo Mac používá kompromitovaný server DNS.

Místo jednoho útoku na mnoho strojů, mnoho útoků na jeden velký cíl

Existuje jedna nová bezpečnostní hrozba, kterou jednotlivci nemohou zabránit. Přímo ze špionážního románu, pokročilé vytrvalé hrozby se zaměřují na konkrétní společnost, zařízení nebo vládní agenturu s různými typy útoků na interní síť organizace. Elinor Millsová vysvětluje v příspěvku na začátku tohoto měsíce v jejím blogu InSecurity Complex, že dokonce i bezpečnostní firmy jako RSA a Verisign byly těmito útoky obětí.

Složitost problému je obtížnost organizací při odhalování takových přetrvávajících útoků. Podle bezpečnostní firmy Mandiantova zpráva s názvem M-Trends 2012: Vyvíjející se hrozba, 94% obětí přetrvávající hrozby se dozví o útoku z vnějších zdrojů.

Ještě překvapivější je, že průměrná doba mezi prvním ohrožením sítě a zjištěním porušení je 416 dní, podle zprávy. Mandiantův výzkum také naznačuje, že mechanismy backdoor mechanismů, které využívají trvalé hrozby, jsou stále sofistikovanější.

(Registrace vyžadovaná na webu Mandiant ke stažení kopie úplné zprávy.)

Zanechte Svůj Komentář